概述

企业往往需要应对来自企业外部和内部的审计合规要求。

- 企业外部的三方审计认证机构会依据国家法律法规和行业标准对企业进行审计评测,要求企业在管理IT系统时具备足够的可见和可控性,如必须保留180天及以上的审计日志。外部审计评测不通过则很可能会影响企业的经营资质和正常的商业活动。

- 而在企业内部IT运维团队和安全合规团队往往承担着巨大的风险。为了充分利用云的灵活性和敏捷性,企业将业务搬迁上云。相比于传统云下的IT系统,运维团队面对更庞大的IT规模、更复杂的拓扑关系、更高频的运维动作,这使每天的运维工作潜藏着巨大的风险,也让安全合规团队的监管工作面临更大的挑战。一旦运维管控或安全监管不充分,就很容易发生错误操作、失误操作、遗漏操作,致使业务中断或重要业务数据泄露,使企业遭受巨大损失。

阿里云建议企业通过审计合规能力构建一个可见、可控、可追溯的安全运维环境:

- •可见:可见的才是可控的,企业首先要确保能看到IT资源清单、IT资源状态、IT资源的详细配置、IT资源拓扑关系,以及实时的运维动作及资源变更。

- •可控:在企业的运维团队管控云上IT资源的整个过程中,在合适的环节设置卡点。阻止红线行为的发生,及时发现并修复非法配置。

- •可追溯:记录云上管控的整个过程并长期留存,这对于故障排查和历史问题回溯有必不可少的作用。也让企业能够基于历史不断完善和优化运维框架。

如果把企业运行在云上的业务比作行驶在高速上的车队,那审计合规就是高速护栏、违章摄像头和行车记录仪,这会使企业IT运维团队和安全合规团队有可见的抓手和可控的手段,是使自身工作低风险进行所必需的能力。

- 审计:客观记录云上IT运维的全过程,并做长期留存。

- 合规:通过限制和持续监控,确保IT配置始终符合合规预期。

示例

X企业在上云之初启用了完整的审计合规能力,在后续长达数年的持续运营中,依赖审计数据和合规能力解决诸多问题。

- 在上云之初开始记录云上IT的操作日志并长期留存。这些日志一方面可以满足三方审计的要求(留存180天及以上的审计日志),另一方面通过对历史日志的建模分析得到该企业的安全运维数据画像,该画像将有助于在后续运维中及时发现异常的来访IP和异常的管控动作,及时制止风险发生。

- 企业持续记录云上资源的配置变更历史。即便是某些资源已经被释放,仍然能在数月后回溯当时保有的资源以及资源的详细配置,包括资源全生命周期的变更和标签信息。

- 测试业务在云上运行一段时间后,在正式业务上云之前,X企业先在云上实施了最基本的合规管控策略,让业务一开始就跑在一个可控环境下:

- 除了指定的几个用户和角色,禁止授予其他用户角色Admin权限

- 禁止授权中出现“*”

- 限定资源采购的地域、规格、数量

- 除了指定的几个用户和角色,其他人禁止采购和释放资源

- 强制设定强密码策略

- 必须开启基础计算、存储资源的删除保护功能

- …….

审计合规工具

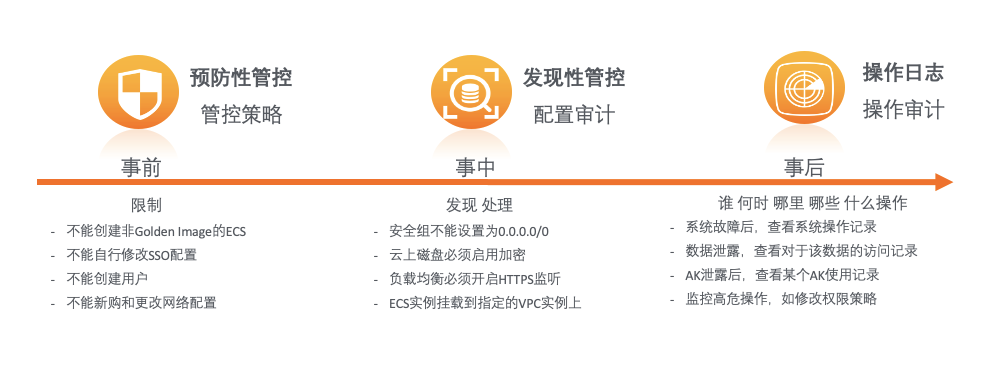

IT运维团队管理云上资源的过程中,有三个关键环节:事前限制、事中及时发现和修复、事后审计记录,对应的环境在阿里云上都有匹配的云服务或功能。

- 事前限制:禁止零容忍违规的发生,禁止修复成本极高的违规发生。

- 事中发现和修复:在日常管控中需保留足够的灵活度,所以并不是所有事情都能一开始被拦截禁止,那就需要在灵活管控的过程中及时发现不合规问题并快速响应修复。

- 事后审计记录:无论企业是否实现了事前限制和事中发现修复,事后审计都是最基本的手段,确保在问题暴露出来后有线索可排查和追溯。

关于合规策略的设计将在第5章运营治理中详细阐述。合规策略的本质目的是实现长期的持续的风险控制,通过禁止违规操作、及时发现并修复非法配置来保证云上IT的配置始终符合运维团队的预期要求,避免IT配置失误造成的数据泄露或业务中断等。

合规策略的制定需要充分考虑在企业不同的发展阶段所面对的潜在风险,识别风险、量化风险、制定合规策略、建立流程确保合规策略的运转,这是另一个庞大的方法体系。这对于企业在云上长期的安全稳定至关重要,更多信息请您参阅第5章运营治理。

使用限制

原创文章,作者:奋斗,如若转载,请注明出处:https://blog.ytso.com/153816.html